“보안은 Elasticsearch, Kibana 및 Logstash가 제공하는 가장 놀라운 기능 중 하나입니다. ELK 스택은 SSL/TLS 암호화, 사용자 권한 및 역할과 같은 보안 기능으로 구성되어 제공됩니다.

따라서 Elasticsearch에 대한 요청을 수행할 때 요청은 수신 요청에 인증 토큰을 포함합니다. Elasticsearch는 이 토큰을 추출하고 사용하여 요청된 작업을 승인하고 완료합니다.

Elasticsearch는 요청에서 누락된 인증 토큰이 없으면 토큰을 거부하고 오류를 반환합니다.

그러나 때로는 익명 요청을 허용해야 할 수도 있습니다. 이것은 심각한 보안 문제이고 프로덕션 환경에서 구현해서는 안 되지만 개발 모드에 도움이 될 수 있습니다.”

따라서 이 자습서에서는 Elasticsearch에서 익명 로그인을 구성하고 활성화하는 방법을 보여줍니다.

Elasticsearch 익명 사용자 활성화

활성화하려면 Elasticsearch 구성 파일에서 하나 이상의 역할을 할당해야 합니다.

예를 들어 es_anonymous_user 사용자에 대한 익명 액세스를 허용하려면 Elasticsearch 구성 파일을 편집합니다.

$ 스도 나노 / 등 / 엘라스틱서치 / Elasticsearch.yml

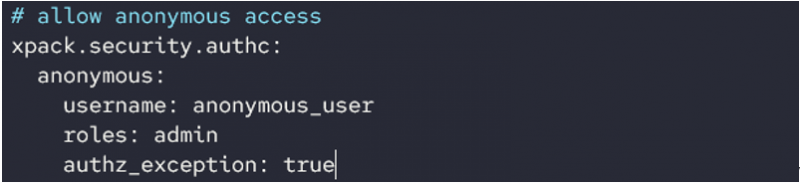

다음과 같이 구성을 추가합니다.

익명의:

사용자 이름: anonymous_user

역할: 관리자

인증 예외: 진실

구성은 지정된 사용자 이름에 대한 익명 로그인을 지정합니다. 언급한 바와 같이 지정하지 않는 한 기본값은 _es_anonymous_user입니다.

역할은 익명 사용자 이름과 연결된 역할을 정의합니다. 이 경우 익명 사용자에게 관리자 역할을 할당합니다(권장하지 않음).

마지막으로 예외가 반환되어야 하는지 여부를 지정합니다. true인 경우 익명 사용자가 권한이 없는 작업을 수행하는 경우 요청은 HTTP 403을 반환합니다.

kibana에서 익명 사용자를 활성화하려면 kibana.yml에 다음 항목을 추가하십시오.

xpack.security.authc.providers:기본.기본1:

주문하다: 0

익명.익명1:

주문하다: 1

신임장:

사용자 이름: '익명 서비스 계정'

비밀번호: 'anonymous_service_account_password'

서비스를 저장하고 다시 로드합니다.

종료

이 문서에서는 각각의 구성 파일을 편집하여 Elasticsearch 및 Kibana에 대한 익명 액세스를 활성화하는 방법을 설명합니다.